I criminali informatici continuano a modificare il loro approccio, elaborando attacchi sofisticati e basati sull'identità che sfruttano credenziali rubate e accessi legittimi.

Questo cambiamento sta avendo un impatto trasformativo sul più ampio panorama informatico, con attacchi guidati dall'intelligenza artificiale e orientati alle campagne che stanno diventando sempre più difficili da rilevare.

Alla luce di ciò, IBM ha pubblicato il suo "IBM X-Force 2025 Threat Intelligence Index", sottolineando la necessità di modernizzare le strategie di difesa informatica in un contesto di aumento degli attacchi incentrati sull'identità e alimentati dall'intelligenza artificiale.

Fornisce ai difensori informazioni concrete per proteggere, adattarsi e anticipare fin da oggi le minacce di domani.

IBM non solo si impegna a fornire alle organizzazioni informazioni aggiornate su come, dove e perché si verificano gli attacchi, ma incoraggia anche i CISO a implementare architetture zero trust e a investire nel consolidamento delle identità per promuovere la resilienza collettiva.

IBM afferma: "Il modello è familiare. Le organizzazioni dedicano risorse sempre crescenti per rilevare le minacce, proteggere le reti e prevenire interruzioni. E nonostante ciò, gli attacchi informatici continuano a crescere in termini di portata, velocità e sofisticazione.

Ma negli ultimi 18-24 mesi si è verificato un netto cambiamento nelle tattiche. Gli autori delle minacce stanno portando avanti campagne su larga scala, dimostrando un livello di coordinamento, automazione e competenza mai visto prima, e aumentando la probabilità e l'impatto associati ai rischi operativi.

"A differenza degli incidenti del passato, in cui le violazioni dei dati e i danni alla reputazione erano la preoccupazione maggiore, l'interruzione generalizzata delle attività aziendali è ora una possibilità reale, un problema di cui ogni consiglio di amministrazione deve essere consapevole e su cui deve intervenire".

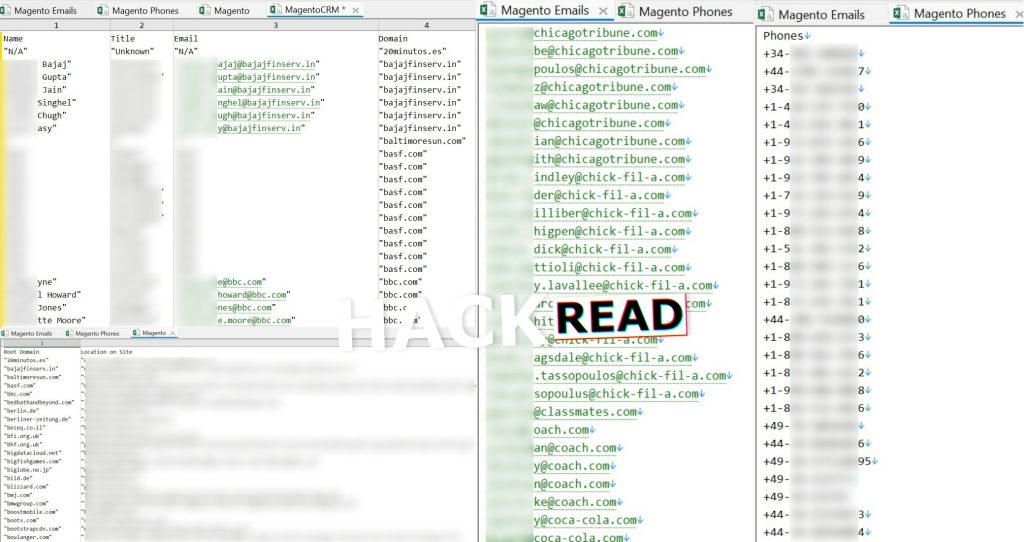

IBM pubblica il suo indice IBM X-Force 2025 Threat Intelligence (Credito: IBM)

L’importanza delle intrusioni basate sull’identità

Il rapporto di IBM indica le istruzioni basate sull'identità come una delle minacce alla sicurezza informatica più importanti e in rapida crescita .

Gli attacchi basati sull'identità rappresentano il 30% delle intrusioni totali segnalate. Queste intrusioni hanno utilizzato credenziali di account valide, rendendolo uno dei due principali metodi di accesso iniziale, insieme allo sfruttamento delle applicazioni accessibili al pubblico.

Questo aumento degli attacchi basati sull'identità è dovuto in gran parte all'aumento delle e-mail di phishing che veicolano malware infostealer, in crescita dell'84% su base annua.

Gli infostealer sottraggono credenziali e poi le vendono o le utilizzano direttamente in attacchi successivi.

Punti chiave del rapporto IBM: Gli attori della minaccia stanno aggiungendo l'intelligenza artificiale alle loro cassette degli attrezzi

La regione Asia-Pacifico ha registrato un aumento del 13% degli attacchi

Per quattro anni consecutivi, il settore manifatturiero è stato il primo obiettivo di ricerca

Gli attacchi basati sull'identità costituiscono il 30% delle intrusioni totali

Il ransomware rappresenta il 28% dei casi di malware

Il 25% degli attacchi sfrutta le applicazioni pubbliche

Gli attacchi si basano anche su campagne di phishing delle credenziali, incoraggiando gli utenti a falsificare i portali di accesso per ottenere le credenziali di accesso.

Gli autori delle minacce sfruttano i punti deboli causati dall'espansione delle organizzazioni su infrastrutture cloud e ibride e creano lacune nella gestione delle identità, per ottenere accessi non autorizzati senza attivare avvisi di sicurezza.

Il rapporto IBM evidenzia che l'identità è diventata il nuovo campo di battaglia. Gli attacchi sfruttano sempre più il comportamento umano, le lacune nell'autenticazione e la cattiva gestione degli accessi.

Le organizzazioni devono pertanto modernizzare le proprie strategie di identità e proteggere le credenziali su larga scala per gestire l'uso di credenziali rubate dai criminali informatici.

Evoluzione e resilienza del ransomware

IBM sottolinea il ruolo mutevole del ransomware nell'attuale panorama delle minacce informatiche. Sebbene il volume complessivo degli incidenti che coinvolgono il ransomware sia in calo, le tattiche, la resilienza e l'impatto degli autori del ransomware stanno diventando più persistenti e complessi.

Poco più di un quarto (28%) di tutti gli incidenti malware ha coinvolto ransomware, rendendolo la categoria più numerosa tra i tipi di malware.

Tuttavia, IBM sottolinea che il volume degli incidenti ransomware è diminuito per il terzo anno consecutivo. Ciò è dovuto agli interventi delle forze dell'ordine, al rafforzamento delle capacità difensive e alla riluttanza delle organizzazioni a pagare i riscatti.

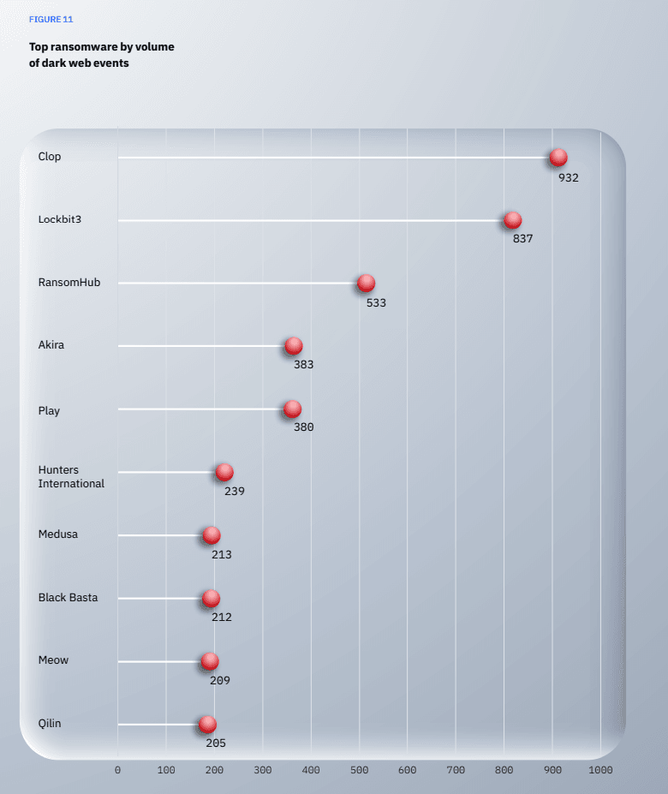

Il ransomware continua a prosperare nei forum underground, con un'attività correlata sul dark web in aumento del 25% su base annua. Famiglie di ransomware di alto profilo come Lockbit3, Clop e RansomHub sono state le più attive in base alle menzioni sul dark web.

Il ransomware più diffuso in termini di volume di eventi nel dark web (Credito: IBM)

Gli autori delle minacce stanno adottando tattiche multi-estorsive, tra cui la vergogna pubblica, il furto di dati e le minacce di rilascio. Tutte queste strategie mirano a spingere le vittime a pagare.

I gruppi ransomware hanno adottato strategie multipiattaforma per colpire di default gli ambienti Linux, Windows ed ESXi.

L'ecosistema del ransomware rispecchia i modelli SaaS commerciali, con un'infrastruttura basata sul concetto di crimine come servizio che consente anche ad aggressori poco qualificati di lanciare sofisticate campagne ransomware.

Sebbene il ritmo della crescita del ransomware abbia rallentato, la sua resilienza e le sue strategie adattive fanno sì che rimanga una delle minacce più pericolose.

IBM consiglia diverse contromisure proattive, tra cui protocolli di backup e ripristino efficaci, EDR e rilevamento delle minacce avanzati e monitoraggio intelligente delle attività sul dark web.

In che modo l'intelligenza artificiale è allo stesso tempo un obiettivo e uno strumento?

IBM sottolinea che l'intelligenza artificiale è oggi sia uno strumento utilizzato dagli aggressori, sia un bersaglio per gli attacchi informatici.

Gli autori delle minacce utilizzano l'IA di generazione per creare deepfake, costruire siti web di phishing, scrivere codice dannoso ed elaborare email di phishing. Questo utilizzo dell'IA aiuta i criminali informatici a scalare e personalizzare le campagne di ingegneria sociale, aumentando sia il tasso di successo che la credibilità degli attacchi.

L'intelligenza artificiale non solo migliora la capacità degli aggressori di amplificare la velocità e la portata delle intrusioni, ma consente anche un impiego più efficiente degli infostealer e il coordinamento delle campagne.

Gli aggressori si stanno concentrando sulle infrastrutture di intelligenza artificiale, come i modelli di base (FM), i dati di formazione e le piattaforme operative di apprendimento automatico.

Queste piattaforme vengono utilizzate dalle aziende per addestrare e implementare LLM, creando nuove superfici di attacco.

Attualmente solo il 24% dei progetti di Gen AI è protetto, il che indica una finestra di vulnerabilità significativa che gli autori delle minacce possono sfruttare.

Per gestire la crescente adozione dell'intelligenza artificiale, le organizzazioni devono integrare controlli di sicurezza in ogni fase, trattare il processo di sviluppo dell'intelligenza artificiale come un'infrastruttura critica e utilizzare l'intelligenza artificiale in modo difensivo per contrastare la velocità e la sofisticatezza degli aggressori.

Cosa devono fare ora i CISO?

IBM fornisce una serie di raccomandazioni urgenti per i Chief Information Security Officer (CISO), focalizzandosi sul miglioramento della visibilità, della resilienza e delle strategie di difesa proattive, in un contesto in cui il panorama delle minacce informatiche diventa sempre più sofisticato.

I CISO dovrebbero passare dalla gestione reattiva del rischio a misure basate sulla comunità, come la condivisione di informazioni sulle minacce in tempo reale e il rafforzamento della collaborazione nella supply chain.

IBM esorta i dirigenti ad ampliare l'uso dell'autenticazione a più fattori (MFA) per tutti gli utenti, a consolidare i sistemi di identità in un sistema di identità unificato e a modernizzare la strategia di identità per renderla adattabile, scalabile e costantemente sottoposta a verifica.

Monitorando i forum del dark web alla ricerca di credenziali trapelate, sviluppando un piano di risposta alle crisi informatiche e formando regolarmente i dipendenti sull'igiene delle credenziali e sui rischi di phishing, IBM ritiene che i CISO possano contribuire a creare un ecosistema informatico più resiliente e forte.

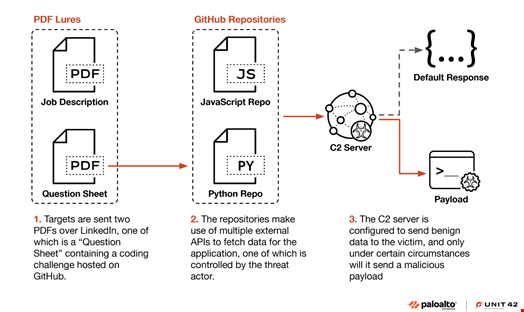

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

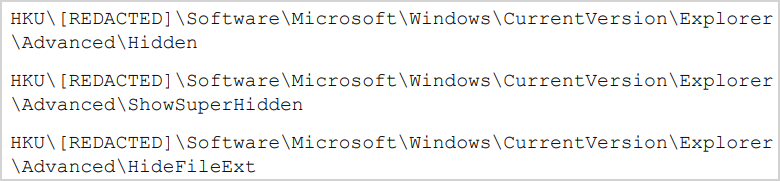

Modifica delle chiavi del Registro di sistema per nascondere file specifici

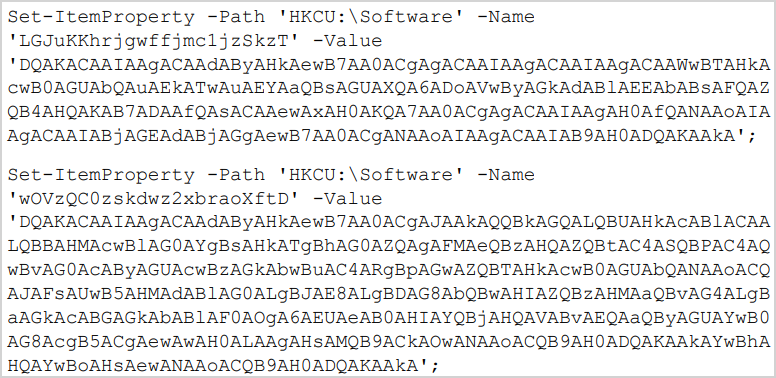

Modifica delle chiavi del Registro di sistema per nascondere file specifici Payload memorizzato nel Registro, offuscato e suddiviso per funzioni

Payload memorizzato nel Registro, offuscato e suddiviso per funzioni