Il gruppo di hacker russo Gamaredon (noto anche come "Shuckworm"), sostenuto dallo stato, ha preso di mira una missione militare di un paese occidentale in Ucraina, con attacchi probabilmente effettuati tramite unità rimovibili.

I ricercatori di Symantec sulle minacce informatiche affermano che la campagna è iniziata a febbraio 2025 ed è proseguita fino a marzo, con gli hacker che hanno distribuito una versione aggiornata del malware GammaSteel, in grado di rubare informazioni, per esfiltrare dati.

Secondo il rapporto , l'accesso iniziale ai sistemi infetti è stato probabilmente ottenuto tramite unità rimovibili contenenti file .LNK dannosi, un vettore che Gamaredon ha utilizzato in passato.

I ricercatori notano un cambiamento nelle tattiche dell'autore della minaccia, tra cui il passaggio dagli script VBS agli strumenti basati su PowerShell, una maggiore occultazione dei payload e un maggiore utilizzo di servizi legittimi a scopo di elusione.

Ultimi attacchi di Gamaredon in Ucraina

Nel corso dell'indagine, i ricercatori hanno notato nel registro di Windows del sistema compromesso un nuovo valore nella chiave UserAssist, che indicava che l'infezione era iniziata da un'unità esterna, da un file di collegamento denominato files.lnk.

Successivamente, uno script fortemente offuscato crea ed esegue due file. Il primo gestisce le comunicazioni di comando e controllo (C2), risolvendo l'indirizzo del server utilizzando servizi legittimi e connettendosi agli URL protetti da Cloudflare.

Il secondo file gestisce il meccanismo di diffusione per infettare altre unità rimovibili e di rete utilizzando file LNK, nascondendo al contempo determinate cartelle e file di sistema per nascondere la compromissione.

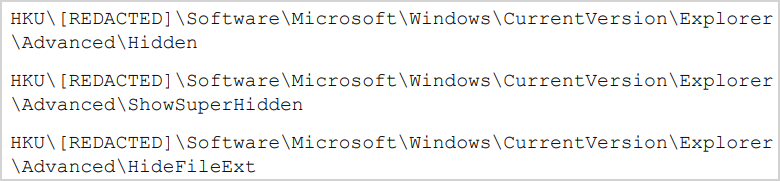

Modifica delle chiavi del Registro di sistema per nascondere file specifici

Modifica delle chiavi del Registro di sistema per nascondere file specificiFonte: Symantec

Successivamente, Gamaredon ha utilizzato uno script di ricognizione PowerShell in grado di catturare ed estrarre screenshot del dispositivo infetto e di raccogliere informazioni sugli strumenti antivirus installati, sui file e sui processi in esecuzione.

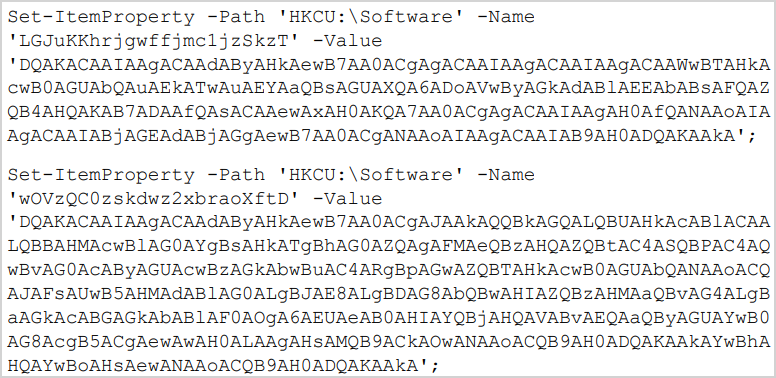

Il payload finale utilizzato negli attacchi osservati è una versione di GammaSteel basata su PowerShell, memorizzata nel Registro di sistema di Windows.

Payload memorizzato nel Registro, offuscato e suddiviso per funzioni

Payload memorizzato nel Registro, offuscato e suddiviso per funzioniFonte: Symantec

Il malware è in grado di rubare documenti (.DOC, .PDF, .XLS, .TXT) da varie posizioni, come Desktop, Documenti e Download, confermando il continuo interesse di Gamaredon per lo spionaggio.

Infine, il malware utilizza "certutil.exe" per eseguire l'hashing dei file e li esfiltra tramite richieste web di PowerShell. Se l'esfiltrazione fallisce, Gamaredon utilizza cURL su Tor per trasferire i dati rubati.

Infine, viene aggiunta una nuova chiave a 'HKCU\Software\Microsoft\Windows\CurrentVersion\Run' per stabilire la persistenza sul computer di destinazione.

La recente campagna Gamaredon riflette uno sforzo per aumentare l'efficacia e la segretezza operativa, nonostante la limitata sofisticazione del gruppo in questione rispetto ad altri attori statali russi.

Symantec afferma che vari miglioramenti incrementali ma significativi nelle TTP (tattiche, tecniche e procedure) del gruppo di minaccia aumentano i rischi che esso pone alle reti occidentali, soprattutto considerando l'incrollabile tenacia di Gamaredon.

Nessun commento:

Posta un commento