Se sei uno sviluppatore che lavora su progetti di criptovaluta, fai attenzione a chi cerca di assumerti su LinkedIn: potrebbero essere hacker nordcoreani.

In un rapporto del 14 aprile, l'Unità 42, divisione di ricerca di Palo Alto Networks, ha condiviso nuove scoperte su Slow Pisces, un gruppo di hacker affiliato al regime nordcoreano.

In una nuova campagna dannosa iniziata nel 2024, il gruppo si è spacciato per reclutatori su LinkedIn, prendendo di mira gli sviluppatori di progetti di criptovaluta con sfide di codifica dannose.

Queste sfide sfruttano le esche PDF, creando repository dannosi su GitHub che distribuiscono due nuovi payload malware, che i ricercatori dell'Unità 42 hanno chiamato RN Loader e RN Stealer.

Le esche PDF su LinkedIn portano a repository GitHub dannosi

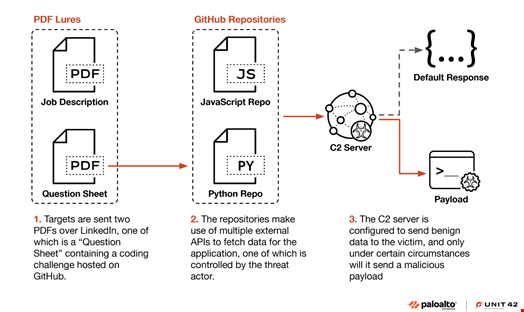

Questa campagna si svolge in più fasi.

In primo luogo, gli hacker di Slow Pisces si spacciano per potenziali reclutatori su LinkedIn e interagiscono con i probabili obiettivi, inviando loro un PDF innocuo con una descrizione del lavoro. Gli obiettivi sono principalmente coinvolti in progetti di criptovaluta.

Esche PDF "benigne". Fonte: Unità 42, Palo Alto Networks

Se gli obiettivi sono validi, gli aggressori presentano loro una sfida di programmazione composta da diversi compiti delineati in un foglio di domande.

Questi fogli di domande in genere includono attività generiche di sviluppo software e una sfida di codifica di un "progetto reale", collegata a un repository GitHub.

I repository contengono codice adattato da progetti open source, tra cui applicazioni per la visualizzazione e l'analisi dei dati del mercato azionario, statistiche dei campionati di calcio europei, dati meteorologici e prezzi delle criptovalute.

"Il gruppo utilizzava principalmente progetti in Python o JavaScript, probabilmente a seconda che la vittima si candidasse per un ruolo di sviluppo front-end o back-end. Abbiamo anche individuato repository basati su Java in questa campagna, sebbene fossero molto meno comuni, con solo due casi in cui si spacciavano per un'applicazione di criptovaluta chiamata jCoin", si legge nel rapporto di Unit 42.

I ricercatori hanno aggiunto che potrebbero esistere repository non scoperti anche per altri linguaggi di programmazione.

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto NetworksI repository Python distribuiscono malware Infostealer

In genere, Slow Pisces utilizza repository con più fonti di dati, la maggior parte delle quali legittime e una dannosa.

Slow Pisces evita i metodi tradizionali di distribuzione del malware, facilmente rilevabili, confermando innanzitutto che il suo server di comando e controllo (C2) fornisca dati applicativi validi e previsti (come un elenco JSON di simboli aziendali S&P 500) al repository di destinazione.

Gli aggressori inviano quindi payload dannosi solo a obiettivi accuratamente convalidati in base a fattori quali indirizzo IP, geolocalizzazione, ora e intestazioni HTTP.

Concentrandosi sugli individui contattati tramite LinkedIn anziché condurre campagne di phishing su larga scala, il gruppo controlla attentamente le fasi successive della campagna per distribuire il malware esclusivamente alle vittime designate.

I ricercatori dell'Unità 42 hanno identificato due carichi utili precedentemente sconosciuti, RN Loader e RN Stealer.

RN Loader invia informazioni di base sul computer della vittima e sul sistema operativo tramite HTTPS al server C2 degli hacker.

RN Stealer è un infostealer che estrae dati, anche compressi, dal dispositivo della vittima.

I ricercatori hanno recuperato lo script di un campione di RN Stealer da un sistema macOS. Questo campione era in grado di rubare informazioni specifiche dei dispositivi macOS, tra cui:

- Informazioni di base sulla vittima: nome utente, nome del computer e architettura

- Applicazioni installate

- Un elenco di directory e il contenuto di primo livello della directory home della vittima

- Il file login.keychain-db che memorizza le credenziali salvate nei sistemi macOS

- Chiavi SSH memorizzate

- File di configurazione per AWS, Kubernetes e Google Cloud

I ricercatori dell'Unità 42 non sono riusciti a recuperare l'intera catena di attacco per i repository JavaScript.

Metodi di occultamento avanzati

L'utilizzo di esche come LinkedIn e GitHub è una tattica comune tra gli attori nordcoreani responsabili delle minacce, tra cui Alluring Pisces e Contagious Interview.

Tuttavia, Slow Pisces si distingue per la rigorosa sicurezza operativa: fornisce payload che esistono esclusivamente nella memoria e implementa metodi di occultamento avanzati come la deserializzazione YAML e EJS escapeFunction solo quando necessario.

Queste tattiche ostacolano l'analisi e il rilevamento, rendendo particolarmente difficile per gli sviluppatori di criptovalute inesperti identificare le minacce.

I resoconti pubblici sui furti di criptovalute suggeriscono che questa campagna ha avuto un grande successo e potrebbe continuare fino al 2025, sottolineando la necessità di una rigorosa separazione dei dispositivi aziendali e personali per mitigare il rischio di attacchi mirati di ingegneria sociale.

L'Unità 42 ha confermato che GitHub e LinkedIn hanno rimosso gli account e i repository in questione.

Informazioni sui Pesci Lenti

Slow Pisces (noto anche come Jade Sleet, TraderTraitor e Pukchong) è un gruppo di hacker sponsorizzato dallo stato nordcoreano, il cui obiettivo principale è generare entrate per il regime, in genere prendendo di mira grandi organizzazioni, con particolare attenzione al settore delle criptovalute.

Si dice che il gruppo abbia rubato oltre 1 miliardo di dollari dal settore delle criptovalute nel 2023, utilizzando vari metodi, tra cui false applicazioni di trading, malware diffuso tramite Node Package Manager (NPM) e compromissioni della supply chain.

Nel dicembre 2024, l'FBI ha collegato Slow Pisces al furto di 308 milioni di dollari da una società di criptovalute con sede in Giappone.

Più di recente, il gruppo ha attirato l'attenzione per il suo presunto ruolo nel furto di 1,5 miliardi di dollari da un exchange di criptovalute di Dubai.

Nessun commento:

Posta un commento