Le autorità olandesi avvertono della crescente minaccia informatica proveniente dalla Russia. La minaccia informatica russa implica tentativi di hacking e attacchi ibridi contro le infrastrutture e i sistemi informatici dei Paesi Bassi e dell'Europa. Questo avviso è una risposta a un aumento degli attacchi informatici attribuiti a gruppi associati alla Russia.

Queste preoccupazioni sono emerse in un contesto di tensione geopolitica crescente, in cui la cybersicurezza è diventata una priorità per molti Paesi europei.

La Russia sta intensificando gli attacchi informatici contro i Paesi Bassi e i suoi alleati nel tentativo di "destabilizzare e indebolire la nostra società", hanno avvertito i servizi segreti olandesi.

Ieri, nel suo rapporto annuale, il Servizio di intelligence e sicurezza militare (MIVD) del Paese ha scritto di aver scoperto vari complotti russi nel corso del 2024, che vanno dai tentativi di sabotaggio allo spionaggio informatico e alle operazioni di influenza.

Tra questi:

- Un attacco di cyber-sabotaggio contro il sistema di controllo digitale di una struttura pubblica

- Mappature e attacchi sottomarini “che indicano attività di spionaggio e azioni preparatorie per interruzioni e sabotaggi”

- Attacchi ai siti web dei partiti politici e dei trasporti pubblici, nel tentativo di rendere difficile il voto degli olandesi alle elezioni europee

Cyber-spionaggio contro il governo olandese e i suoi alleati per ottenere dati personali sensibili su dipendenti aziendali e governativi

"Il governo russo sta utilizzando sempre più un approccio che coinvolge l'intera società per portare a termine le operazioni informatiche russe", prosegue il rapporto.

“Diverse entità russe, dalle aziende private ai massimi livelli del governo russo, svolgono un ruolo nel programma informatico offensivo della Russia, implementato contro l'Occidente e l'Ucraina, ma anche contro gli alleati russi”.

Di particolare preoccupazione è la crescente disponibilità degli attori russi a correre rischi, "che si manifesta attraverso attività più brutali, aggressive o provocatorie sia nel dominio fisico che in quello informatico", aggiunge il rapporto.

Il ministro della Difesa olandese, Ruben Brekelmans, ha avvertito che la Russia si sta militarizzando a un ritmo più rapido della NATO, mentre il paese raddoppia la sua economia di guerra.

"Questo rapporto annuale conferma che viviamo in una zona grigia tra guerra e pace", ha affermato Brekelmans.

Il compito è chiaro. Dobbiamo già difenderci quotidianamente da attacchi informatici, spionaggio e tentativi di sabotaggio nei Paesi Bassi. Allo stesso tempo, dobbiamo rafforzare rapidamente le nostre capacità militari. Nell'ambito della NATO, questo vale sia per i Paesi Bassi che per gli altri paesi europei.

Il rapporto del MIVD non si è concentrato solo sulla Russia. Ha anche individuato la Cina come una minaccia persistente, sia dal punto di vista dello spionaggio informatico, sia per il suo obiettivo di "avere opzioni di azione in caso di un possibile futuro conflitto militare".

L'anno scorso, i funzionari dell'intelligence olandese hanno segnalato una campagna cinese di lunga durata che utilizzava un nuovo malware denominato "Coathanger" nel tentativo di rubare informazioni sensibili. Il suo vettore di accesso iniziale era lo sfruttamento di una vulnerabilità zero-day nei dispositivi edge di Fortinet.

Pouya Koushandehfar, Senior Manager - Cybersecurity e Privacy presso PwC Australia

Pouya Koushandehfar, Senior Manager - Cybersecurity e Privacy presso PwC Australia

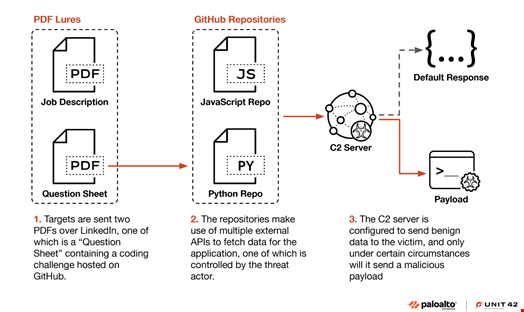

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks