Una truffa particolarmente insidiosa sta prendendo di mira i clienti di UniCredit mediante SMS e telefonate fraudolenti che informano la vittima di una presunta situazione urgente, come un accesso non autorizzato o un tentativo di frode sul conto.

Ecco come riconoscere la trappola e difendersi

Spoofing, chiamate false che inducono all’errore

Meccanismo della truffa: La truffa inizia con un SMS fraudolento che appare nella cronologia dei messaggi ufficiali della banca, invitando il destinatario a contattare un numero per un’emergenza bancaria. Una volta chiamato, un truffatore che finge di essere un operatore UniCredit informa la vittima di una situazione urgente e induce a eseguire bonifici istantanei per “proteggere il conto”.

Pericolosità della truffa: Questa frode è particolarmente insidiosa per l’uso di tecniche di “spoofing”, che rendono autentiche le chiamate e i messaggi, e per il fatto che non vengono chieste credenziali ma l’esecuzione diretta di operazioni dal conto della vittima. I bonifici istantanei rendono il recupero del denaro difficile.

Misure di protezione: Si consiglia di diffidare di richieste di bonifici via telefono, non richiamare numeri sospetti, non condividere informazioni personali, verificare sempre le comunicazioni con la banca tramite canali ufficiali e segnalare immediatamente i tentativi di truffa alle autorità competenti.

Un tentativo di truffa sta mettendo a rischio i clienti bancari UniCredit attraverso SMS inviati con la tecnica dello smishing e telefonate false che sembrano provenire dall’istituto bancario.

La banca ha diramato un avviso per mettere in guardia gli utenti e prevenire possibili perdite finanziarie.

Come funziona la truffa a tema UniCredit

Il raggiro inizia con un SMS fraudolento che appare nella stessa cronologia dei messaggi ufficiali della banca. Il testo invita il destinatario a chiamare un numero per una “emergenza bancaria”.

Una volta contattato il numero, il truffatore, fingendosi un operatore UniCredit, informa il cliente di una presunta situazione urgente, come un accesso non autorizzato o un tentativo di frode sul conto.

Dopo questa prima chiamata, la vittima viene ricontattata da un altro numero che sembra appartenere alla banca, spesso spacciato come Servizio Clienti o Ufficio Antifrode.

Fonte: UniCredit.

A questo punto, l’operatore falso fornisce istruzioni per eseguire bonifici istantanei, spesso giustificati con la necessità di “proteggere il conto” o “bloccare un’operazione sospetta”.

Il cliente, pensando di seguire una procedura ufficiale, esegue i bonifici istantanei direttamente dal proprio dispositivo senza mai rivelare le proprie credenziali.

Purtroppo, poiché i bonifici istantanei vengono eseguiti in tempo reale, il denaro viene trasferito immediatamente ai truffatori, rendendone estremamente difficile il recupero.

Perché questa truffa è pericolosa

Questa frode è particolarmente insidiosa perché sfrutta tecniche di spoofing, ovvero la manipolazione dell’identità del chiamante. Il numero visualizzato dalla vittima può apparire autentico, rendendo difficile riconoscere l’inganno.

Inoltre, il fatto che il primo contatto avvenga tramite SMS inserito nella cronologia ufficiale della banca aumenta il senso di autenticità della comunicazione.

La truffa dell’SMS a tema uniCredit è completata dal Vishing

Il vishing o voice phishing, è una forma di truffa in cui i malintenzionati cercano di ottenere informazioni sensibili o indurre le vittime a compiere azioni dannose tramite chiamate telefoniche.

Durante queste chiamate, i truffatori si spacciano spesso per rappresentanti di enti affidabili come banche, istituzioni governative o aziende, e utilizzano tecniche di inganno per convincere le vittime a fornire dettagli personali, come numeri di conto bancario, password o informazioni della carta di credito, oppure per indurle a trasferire denaro o eseguire altre operazioni finanziarie.

Il vishing è una tecnica di social engineering, cioè si basa sull’inganno e sulla manipolazione psicologica per indurre le persone a rivelare informazioni riservate o a compiere determinate azioni.

Come i truffatori convincono a effettuare un bonifico istantaneo

I fantomatici operatori di banca, cioè i malfattori, convincono con la persuasione la vittima a effettuare un bonifico istantaneo per pagare un prodotto o un servizio.

Con il bonifico istantaneo, il beneficiario (in questo caso il truffatore) potrà disporre del denaro trasferito entro pochi secondi dalla conclusione dell’operazione bancaria.

E per la vittima sarà impossibile recuperare la somma estorta a causa della natura finanziaria del bonifico istantaneo.

Molte vittime non si rendono conto dell’inganno anche perché non viene chiesto loro di fornire PIN o password, ma di eseguire direttamente le operazioni dal proprio conto, rendendo il tutto più credibile.

Come proteggersi dalla truffa a tema UniCredit

Per evitare di cadere vittima di questa truffa a tema UniCredit, si consiglia di seguire alcune semplici precauzioni:Diffidare di qualsiasi richiesta di bonifici o trasferimenti di denaro ricevuta via telefono. Le banche non chiedono mai di spostare fondi per motivi di sicurezza.

Non richiamare numeri forniti via SMS o e-mail. Se ricevi un messaggio sospetto, contatta la tua banca solo attraverso i numeri ufficiali reperibili sul sito web.

Non condividere informazioni personali o bancarie. Anche se il chiamante sembra essere un operatore ufficiale, non fornire mai PIN, password o codici di sicurezza.

Verificare le comunicazioni. Se ricevi una chiamata sospetta, chiudi la telefonata e ricontatta direttamente la banca attraverso canali ufficiali.

Segnalare immediatamente i tentativi di truffa. Se sospetti di essere stato contattato da un truffatore, informa subito la tua banca e le autorità competenti.

Incogni, il servizio online che cancella i dati personali

Incogni è un servizio specializzato nella protezione della privacy online attraverso la rimozione dei dati personali da internet.Con Incogni è più difficile per aziende e malintenzionati trovare e utilizzare le informazioni personali degli utenti.

Ecco come funziona:

Rimozione dati personali: Incogni individua e rimuove le informazioni personali dai siti web che raccolgono e vendono questi dati, noti come broker di dati. Questo aiuta a ridurre la visibilità online delle informazioni sensibili.

Riduzione dei rischi di truffa: Eliminando i dati personali dalla rete, Incogni abbassa il rischio di essere vittima di spam, truffe, furti d’identità e attacchi di phishing.

Automazione e continuità: Il servizio funziona in modo automatizzato, inviando regolarmente richieste di rimozione ai broker di dati. Questo assicura che le informazioni non vengano ripubblicate con il tempo.

Rapporti regolari: Gli utenti ricevono rapporti regolari sullo stato della rimozione dei loro dati, permettendo loro di monitorare l’efficacia del servizio e mantenere il controllo sui propri dati personali.

Garanzia di rimborso: Incogni offre una garanzia di rimborso entro 30 giorni per assicurarsi che i clienti siano soddisfatti del servizio.

Le frodi bancarie stanno diventando sempre più sofisticate e i criminali sfruttano le nuove tecnologie per ingannare le loro vittime.

La migliore difesa è la consapevolezza: se ricevi un SMS o una telefonata che ti chiede di eseguire operazioni finanziarie urgenti, fermati e verifica con attenzione.

La prudenza, in questi casi, non è mai troppa.

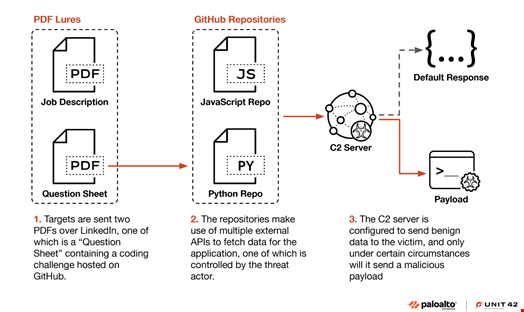

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks