A seguito di una serie di recenti eventi di alto profilo, le tecnologie di difesa perimetrale e di confine, come firewall, gateway VPN e sistemi di prevenzione delle intrusioni, hanno ricevuto molta attenzione sia dai ricercatori sulla sicurezza che dagli autori delle minacce.

Tra queste, una campagna di sfruttamento di massa contro i firewall Fortinet, l'interruzione di CrowdStrike dell'estate 2024 e l'uso di una vulnerabilità per disabilitare i firewall di Palo Alto, tra le altre, ognuna delle quali ha causato diversi livelli di interruzione. Le problematiche sono particolarmente preoccupanti perché colpiscono specificamente i sistemi utilizzati per proteggere le nostre reti dalle minacce.

Alcuni report recenti hanno rivelato che gli attacchi zero-day contro tali dispositivi sono rimasti attivi e inosservati per mesi prima di essere scoperti, con vulnerabilità rimaste inalterate anche dopo l'emissione delle patch. Pertanto, la necessità di un approccio più proattivo alla protezione dei dispositivi è più urgente che mai. Questo perché, se i criminali informatici riuscissero a mettere piede in queste tecnologie, potrebbero potenzialmente controllare l'intera rete dietro il dispositivo, nonché il flusso di traffico in uscita.

È tempo di essere proattivi

Ma come affrontare questi problemi? Dal punto di vista di chi si occupa di sicurezza, è importante comprendere che i dispositivi di sicurezza edge e border non sono intrinsecamente sicuri. Certo, svolgono un ruolo fondamentale e lo fanno da molti anni – ad esempio, i firewall sono utilizzati dal 75% delle aziende del Regno Unito – ma per garantire che rimangano idonei allo scopo, richiedono un approccio basato sulle best practice e aggiornamenti regolari.

A livello pratico, ciò può includere il controllo delle configurazioni dei dispositivi, la revisione e la modifica delle impostazioni predefinite di registrazione e avviso e la limitazione dell'esposizione delle interfacce di gestione e dei servizi sensibili alla rete Internet pubblica. Le organizzazioni dovrebbero inoltre pianificare i possibili scenari , inclusi quelli che presuppongono la compromissione dei dispositivi.

Si considerino, ad esempio, i rischi associati a dispositivi non configurati correttamente, che possono esporre involontariamente interfacce e protocolli di gestione a Internet e renderli visibili a chiunque desideri trovarli. Questo nonostante il fatto che, a meno che il servizio fornito non sia destinato al pubblico generale, relativamente poche tecnologie di difesa edge e border debbano essere completamente accessibili da Internet. L'accesso dovrebbe invece essere limitato su base zero trust/ needs - must.

Portando questo concetto ancora più in là, è anche una buona idea limitare le posizioni da cui è possibile accedere a un dispositivo di difesa perimetrale o di confine a posizioni prevedibili. In questa situazione, i team di sicurezza possono applicare più facilmente regole, autorizzazioni e controlli di accesso che attivano avvisi in caso di tentativi di accesso anomali. Un esempio di questo approccio è quando l'accesso al dispositivo viene instradato tramite una VPN o un jump box, il che garantisce che la posizione sia sempre prevedibile e sotto controllo. Per le organizzazioni in cui l'uso di una VPN non è un'opzione, l'accesso può essere limitato a posizioni fisiche specifiche per mantenere questo prezioso livello di controllo.

Essere proattivi in materia di sicurezza dei dispositivi di difesa edge e border si basa anche su processi come i penetration test, che possono aiutare a identificare configurazioni errate e casi di accesso diretto a Internet indesiderato. Un approccio olistico che testa il maggior numero possibile di dispositivi esterni può garantire ai team di sicurezza un quadro completo di eventuali vulnerabilità legate all'accesso. Grazie a queste informazioni, è molto più facile ed efficace migliorare la sicurezza e garantire che la porta non venga inavvertitamente lasciata aperta.

Non tornare al valore predefinito

Un altro aspetto della difesa edge e border spesso trascurato è quando le organizzazioni si affidano alle impostazioni di log predefinite sui propri dispositivi, o dimenticano di aggiornarle, spesso inadeguate per tracciare e analizzare potenziali exploit di minacce. Inoltre, molte organizzazioni conservano i log dei dispositivi e i dati di avviso solo per poche settimane, un approccio che, in caso di incidente di sicurezza, rende più difficile condurre le necessarie analisi forensi e comprendere l'origine dell'attacco. Ciò è particolarmente vero nel caso di attacchi zero-day, in cui gli exploit possono rimanere attivi e non rilevati per settimane e persino mesi. Per rimanere proattive, le organizzazioni dovrebbero condurre analisi di log regolari (e idealmente in tempo reale) per identificare comportamenti anomali sulla rete e rilevare potenziali minacce.

Il messaggio generale dietro queste best practice è che questi dispositivi di sicurezza critici non sono semplicemente plug-and-play. Sebbene siano sempre più sofisticati e offrano diverse funzionalità di automazione, rimangono vulnerabili agli attacchi. Gli aggressori si affidano alle organizzazioni per dimenticare, ignorare o de-priorizzare la configurazione, la manutenzione e gli aggiornamenti. Prenderanno di mira le organizzazioni con difese deboli, punti di ingresso vulnerabili e che sono esposte a rischi da exploit zero-day e altri problemi di sicurezza specifici dei fornitori. Al contrario, i team di sicurezza in grado di colmare ogni falla di sicurezza relativa ai dispositivi possono garantire che le loro difese edge e border siano robuste e all'altezza della sfida di mantenere le reti sicure.

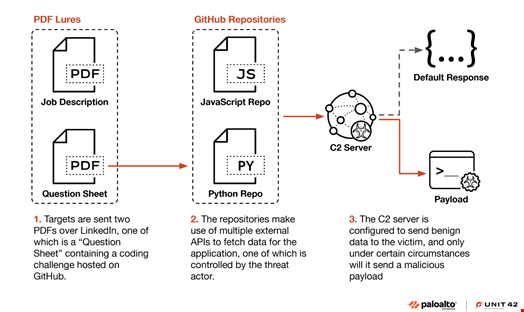

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

Panoramica della campagna "Sfide di programmazione" di Slow Pisces. Fonte: Unità 42, Palo Alto Networks

.webp) Interfaccia Lighthouse (Fonte – Silent Push)

Interfaccia Lighthouse (Fonte – Silent Push)