Immaginate un tipico ufficio pieno di dipendenti dedicati che digitano senza sosta sui loro computer: una situazione onnipresente che, a prima vista, sembra abbastanza innocente. Tuttavia, invece di dipendenti tradizionali, queste persone sono agenti criminali che hackerano, praticano phishing e frodano migliaia di vittime innocenti, all'interno di team altamente sofisticati organizzati proprio come le aziende legittime. La grande preoccupazione che questo scenario solleva è che si tratta di un modello sempre più favorito dalle bande di criminalità informatica organizzata, con il potenziale di aumentare ulteriormente i livelli di rischio già elevatissimi.

Secondo una ricerca di IBM e Google, ad esempio, i gruppi di criminali informatici stanno iniziando a operare in modo simile alle grandi aziende, adottando persino team di leadership e gerarchie gestionali. Queste "aziende" collaborano anche tra loro, vendendo i propri prodotti e servizi e persino assumendo specialisti e subappaltatori per singoli lavori. Sebbene prodotti come il Ransomware-as-a-Service non siano una novità, è sempre più evidente che le organizzazioni criminali stiano pubblicando annunci di lavoro e assumendo attivamente per ruoli come i pen-tester per migliorare le proprie capacità.

Questo livello di impegno e organizzazione dimostra quanto siano avanzate le operazioni dei criminali informatici. È quindi profondamente ironico che molte aziende legittime continuino ad affrontare la sicurezza informatica in modo isolato, senza le risorse o gli investimenti mirati dei loro avversari. In parole povere, è un approccio non più sostenibile, perché difendersi dalle minacce odierne richiede più della semplice resilienza individuale; richiede uno sforzo collettivo che rafforzi l'intero ecosistema della sicurezza.

Quindi, qual è la risposta? Fortunatamente, esistono comunità di sicurezza informatica consolidate che promuovono le migliori pratiche e la condivisione di informazioni, con organizzazioni come l'Open Source Security Foundation (OpenSSF) che riuniscono i leader del settore per affrontare un'ampia gamma di sfide legate alla sicurezza. Analogamente, l'Open Cybersecurity Alliance (OCA) promuove la collaborazione riducendo le barriere tecniche che impediscono l'integrazione degli strumenti di sicurezza informatica.

Sebbene queste iniziative siano cruciali, rappresentano solo una parte della risposta per le organizzazioni focalizzate sulla difesa collettiva. Il concetto più ampio, simile ai principi di protezione reciproca della NATO, è un sistema in cui aziende ed enti pubblici condividono intelligence, mettono in comune le risorse e trattano un attacco a uno come un attacco a tutti. È un approccio che offre numerosi vantaggi, non da ultimo per le organizzazioni più piccole che altrimenti potrebbero rimanere vulnerabili a causa della mancanza di risorse o competenze.

Esistono già esempi concreti di questo fenomeno.

La Digital Crimes Unit (DCU) di Microsoft, insieme all'azienda di sicurezza informatica Fortra e all'Health Information Sharing and Analysis Center (Health-ISAC), ha recentemente avviato un'azione legale contro l'uso improprio di Cobalt Strike. Questa azione ha danneggiato l'infrastruttura utilizzata dai criminali informatici per distribuire malware, un passo importante verso la riduzione del successo della criminalità informatica.

Il caso della difesa collettiva

Per garantire un successo a lungo termine, questo tipo di azione collettiva richiede una collaborazione strutturata, ruoli ben definiti e un forte impegno nella condivisione di informazioni. Nello scenario ideale, le organizzazioni si scambierebbero indicatori di compromissione (IoC), tattiche, tecniche e procedure (TTP), oltre a strategie congiunte di threat hunting e di risposta agli incidenti.

Molti di questi requisiti sono già presenti, con le organizzazioni che utilizzano sempre più sofisticati strumenti interni di threat intelligence per monitorare i rischi e automatizzare le risposte. Estendere queste capacità ai partner esterni è il logico passo successivo. Inoltre, chi ha difficoltà con avvisi di sicurezza frammentati e team IT isolati può rivolgersi a moderne piattaforme di threat intelligence (TIP), che consolidano i dati provenienti da più fonti, trasformandoli in informazioni fruibili. Questi sistemi consentono una comunicazione più rapida ed efficace, migliorando la consapevolezza situazionale e la resilienza.

Semplificando la comunicazione e promuovendo la collaborazione, i TIP offrono ai team IT e di sicurezza una visione più chiara e completa del panorama delle minacce in continua evoluzione. Questa rapida aggregazione dei dati rafforza la consapevolezza situazionale, aumenta la resilienza e, soprattutto, consente agli analisti di distinguere il rumore di fondo, consentendo di identificare le minacce più rilevanti e le strategie di rimedio prima che i rischi si aggravino.

Dal punto di vista della collaborazione, il prossimo grande passo avanti è l'emergere di piattaforme di iper-orchestrazione. Questi sistemi avanzati si basano sulle funzionalità TIP, facilitando anche la condivisione di intelligence sicura e in tempo reale tra intere reti, incluse unità aziendali interne, partner della supply chain e colleghi del settore. In sostanza, automatizzando la distribuzione di avvisi di sicurezza, avvisi di crisi e insight dagli strumenti di sicurezza implementati, ogni gruppo di stakeholder è in una posizione molto più vantaggiosa per anticipare le minacce emergenti.

Alcune delle soluzioni più avanzate consentono persino alle organizzazioni di formare gruppi di lavoro, in cui team interni ed esterni possono analizzare congiuntamente le minacce e perfezionare le strategie di risposta agli incidenti. In questo contesto, l'impatto della difesa collettiva è significativamente migliorato con i team di sicurezza integrati in reti collaborative altamente efficaci, in cui un attacco a uno viene trattato come un attacco a tutti. Per molti operatori del settore, questo rappresenta ormai un requisito fondamentale in un ambiente in cui gli autori delle minacce sono sempre più spinti dal profitto.

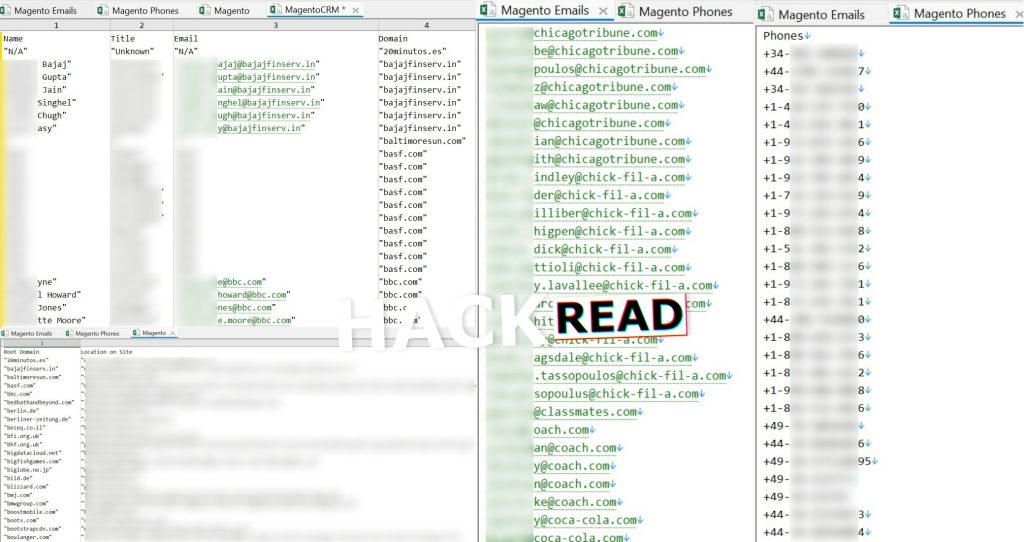

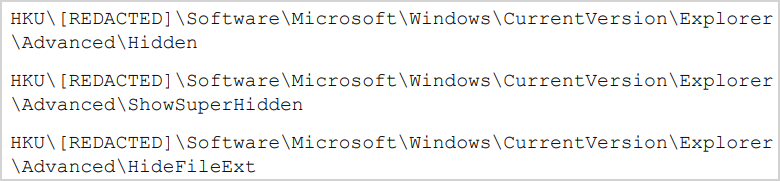

Modifica delle chiavi del Registro di sistema per nascondere file specifici

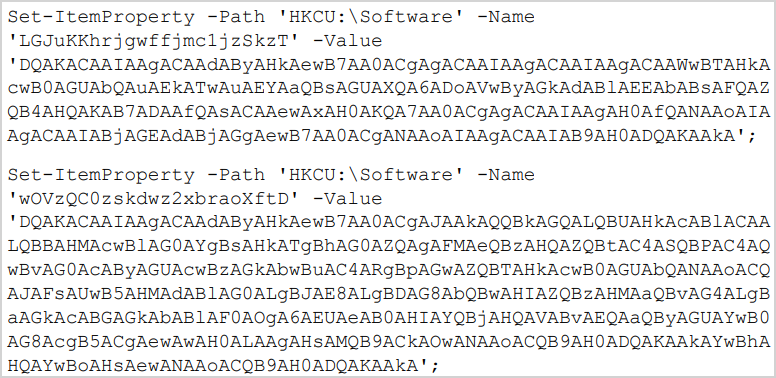

Modifica delle chiavi del Registro di sistema per nascondere file specifici Payload memorizzato nel Registro, offuscato e suddiviso per funzioni

Payload memorizzato nel Registro, offuscato e suddiviso per funzioni