Il fornitore di laboratorio di Planned Parenthood rivela una violazione che ha interessato 1,6 milioni di persone

Una società di laboratorio che fornisce servizi ad alcuni centri di Planned Parenthood ha rivelato venerdì una violazione dei dati che ha colpito circa 1,6 milioni di persone.

La Laboratory Services Cooperative (LSC) ha dichiarato di aver scoperto inizialmente l'attacco informatico il 27 ottobre e di aver avviato un'indagine, completata a febbraio.

I dati rubati includono informazioni mediche come date di servizio, diagnosi, trattamenti, risultati di laboratorio, luoghi di cura e dettagli dell'assistenza fornita, oltre a informazioni personali come numeri di assicurazione sanitaria, dettagli di conti bancari, carte di pagamento, numeri di previdenza sociale, documenti d'identità e altro ancora.

Per i dipendenti di LSC, le informazioni trapelate includono dati di familiari a carico o beneficiari. L'azienda ha presentato notifiche di violazione nel Maine, in California e in altri stati.

LSC fornisce servizi di analisi di laboratorio a un "numero selezionato" di centri Planned Parenthood in 30 stati e nel Distretto di Columbia. L'azienda ha avvertito che chiunque si sia recato in uno di questi centri e si sia sottoposto a esami di laboratorio o sia stato indirizzato a tali esami potrebbe aver subito una fuga di informazioni.

"È importante notare che LSC ha iniziato a fornire servizi a questi centri in momenti diversi, con alcune partnership avviate solo negli ultimi anni", ha spiegato l'azienda.

Il nostro call center può aiutarti a stabilire se uno specifico centro sanitario di Planned Parenthood ha stretto una partnership con LSC per i servizi di analisi di laboratorio.

Nessun gruppo di hacker si è attribuito la responsabilità dell'incidente, ma LSC ha affermato che i criminali informatici responsabili dell'attacco hanno avuto accesso ai file e li hanno rimossi dalla loro rete. L'azienda ha dichiarato di aver incaricato società di sicurezza informatica di monitorare il dark web alla ricerca di informazioni rubate, che, a suo dire, non sono apparse online al 10 aprile.

Alle vittime viene offerto un anno di servizi di monitoraggio del credito.

Le cliniche di Planned Parenthood custodiscono una quantità enorme di dati sanitari incredibilmente sensibili che i pazienti non vorrebbero rendere pubblici, inclusi dati sulle procedure di aborto e altro ancora. L'anno scorso, si è scatenata l'indignazione dopo che un'organizzazione politica pro-life ha ottenuto i dati di localizzazione dei telefoni cellulari da un broker e li ha utilizzati per prendere di mira le persone che avevano visitato le cliniche dell'organizzazione.

In diversi stati, donne che hanno avuto a che fare con problemi legati alla gravidanza, così come operatori sanitari che praticano l'aborto, sono state recentemente arrestate, rendendo la divulgazione di informazioni relative alle procedure particolarmente delicata. Alcuni procuratori di stati in cui l'aborto è ora vietato hanno persino cercato di accedere alle informazioni mediche di donne che si sottopongono ad aborti fuori dallo stato.

In autunno è stata intentata una causa in cui gli attivisti conservatori sono stati accusati di essersi spinti fino al punto di intercettare le comunicazioni tra pazienti e cliniche abortive locali nel tentativo di bloccare le procedure. A settembre, un gruppo di ransomware ha attaccato la filiale del Montana di Planned Parenthood.

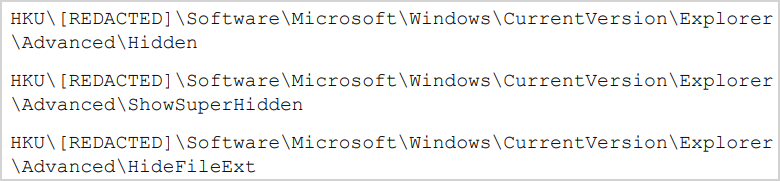

Modifica delle chiavi del Registro di sistema per nascondere file specifici

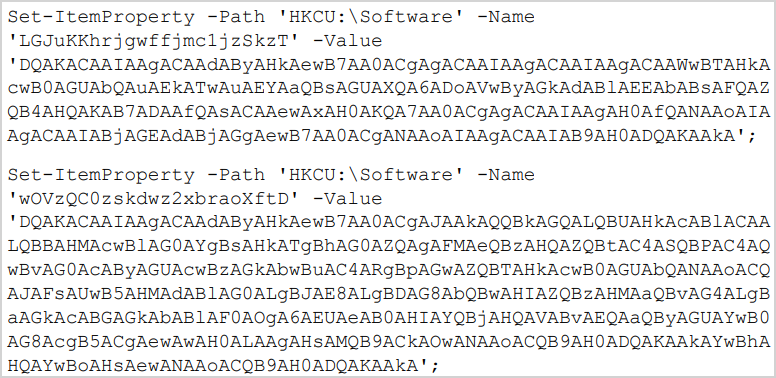

Modifica delle chiavi del Registro di sistema per nascondere file specifici Payload memorizzato nel Registro, offuscato e suddiviso per funzioni

Payload memorizzato nel Registro, offuscato e suddiviso per funzioni