Advanced Persistent Threat (APT) - Una minaccia persistente avanzata è un attacco in cui un utente non autorizzato ottiene l'accesso a un sistema o a una rete senza essere rilevato.

Software antivirus - Il software antivirus è un programma per computer utilizzato per prevenire, rilevare e rimuovere il malware.

Intelligenza artificiale -

L'intelligenza artificiale (AI) si riferisce alla simulazione dell'intelligenza umana in macchine programmate per pensare come gli esseri umani e imitarne le azioni.

Allegato - Un allegato è un file di computer inviato con un messaggio di posta elettronica.

Autenticazione - L'autenticazione è un processo che assicura e conferma l'identità di un utente.

Back door - Una backdoor è usata per descrivere un metodo nascosto di bypassare la sicurezza per ottenere l'accesso a una parte limitata di un sistema informatico.

Backup - Per fare una copia dei dati memorizzati su un computer o un server per ridurre il potenziale impatto di un guasto o di una perdita.

Baiting - Il baiting online consiste nell'attirare una vittima con un incentivo.

Bluetooth - Bluetooth è una tecnologia wireless per lo scambio di dati su brevi distanze.

Blackhat - Black hat hacker si riferisce a un hacker che viola la sicurezza del computer per guadagno personale o malizia.

Botnet - Una botnet è una collezione di dispositivi connessi a internet, che possono includere PC, server e dispositivi mobili che sono infettati e controllati da un tipo comune di malware.

Banda larga - Sistema di trasmissione dati ad alta velocità in cui il circuito di comunicazione è condiviso tra più utenti.

Browser - Un browser è un software che viene utilizzato per accedere a internet. I browser web più popolari sono Chrome, Firefox, Safari, Internet Explorer e Edge.

Attacco di forza bruta - L'attacco di forza bruta è un'attività che comporta tentativi successivi ripetitivi di provare varie combinazioni di password per entrare in qualsiasi sito web.

Bug - Un bug si riferisce a un errore, un difetto o una falla in un programma per computer che può causarne l'uscita inaspettata o comportarsi in modo non previsto.

BYOD - Bring your own device (BYOD) si riferisce ai dipendenti che usano dispositivi personali per connettersi alle loro reti organizzative.

Clickjacking - Clickjacking, noto anche come attacco UI redress, è una tecnica comune di hacking in cui un attaccante crea una pagina invisibile o un elemento HTML che si sovrappone alla pagina legittima.

Cloud Computing - La pratica di utilizzare una rete di server remoti ospitati su Internet per memorizzare, gestire ed elaborare i dati, piuttosto che un server locale o un personal computer.

Cookie - I cookie sono piccoli file che vengono memorizzati sul computer dell'utente. I cookie forniscono un modo per il sito web di riconoscere l'utente e tenere traccia delle sue preferenze.

Aggiornamento critico - Una correzione per un problema specifico che affronta un bug critico, non legato alla sicurezza, nel software del computer.

Cyber Warfare - La guerra informatica si riferisce tipicamente ai cyber-attacchi perpetrati da uno stato-nazione contro un altro.

Data Breach (Violazione dei dati) - Una violazione dei dati è un incidente confermato in cui le informazioni sono state rubate o prese da un sistema senza la conoscenza o l'autorizzazione del proprietario del sistema.

Data Server - Data server è la frase usata per descrivere il software e l'hardware del computer che fornisce servizi di database.

Attacco DDoS - Un attacco DDoS (distributed denial-of-service) è un tentativo malevolo di interrompere il normale traffico di un server, servizio o rete mirato, travolgendo il bersaglio o la sua infrastruttura circostante con un flusso di traffico Internet.

Deepfake - Deepfake si riferisce a qualsiasi video in cui i volti sono stati scambiati o alterati digitalmente, con l'aiuto dell'IA.

Nome di dominio - La parte di un indirizzo di rete che lo identifica come appartenente a un particolare dominio.

Domain Name Server - Un server che converte i nomi di dominio riconoscibili nel loro indirizzo IP unico

Download - Per copiare (dati) da un sistema di computer ad un altro, tipicamente su Internet.

Exploit - Un'applicazione maligna o uno script che può essere utilizzato per sfruttare la vulnerabilità di un computer.

Firewall - Un firewall è un programma software o un pezzo di hardware che aiuta a schermare hacker, virus e worm che cercano di raggiungere il tuo computer su Internet.

Hacking - L'hacking si riferisce a un'intrusione non autorizzata in un computer o in una rete.

Honeypot - Un sistema o una rete esca che serve ad attirare potenziali attaccanti.

HTML - Hypertext Markup Language (HTML) è il linguaggio di markup standard per creare pagine web e applicazioni web.

Furto d 'identità - Il furto d'identità è un crimine in cui qualcuno usa informazioni di identificazione personale per impersonare qualcun altro.

Piano di risposta agli incidenti - Una politica di risposta agli incidenti è un piano che descrive la risposta dell'organizzazione a un incidente di sicurezza delle informazioni.

Internet delle cose (IoT) - L'Internet delle cose, o IoT, si riferisce ai miliardi di dispositivi fisici in tutto il mondo che sono ora collegati a Internet, raccogliendo e condividendo dati.

Indirizzo IP - Un indirizzo IP è un numero di identificazione per un pezzo di hardware di rete. Avere un indirizzo IP permette a un dispositivo di comunicare con altri dispositivi su una rete basata su IP come Internet.

IOS - Un sistema operativo utilizzato per i dispositivi mobili prodotti da Apple.

Keystroke logger - Un keystroke logger è un software che traccia o registra i tasti premuti sulla tua tastiera, tipicamente in modo nascosto in modo che tu non sia consapevole che le azioni sono monitorate.

Malware - Malware è l'abbreviazione di software maligno ed è progettato per causare danni a un computer, un server o una rete di computer.

Malvertising - L'uso della pubblicità online per fornire malware.

Memory stick - Un memory stick è un piccolo dispositivo che si collega a un computer e permette di memorizzare e copiare informazioni.

MP3 - MP3 è un mezzo per comprimere una sequenza di suoni in un file molto piccolo, per permettere la memorizzazione e la trasmissione digitale.

Packet Sniffer - Software progettato per monitorare e registrare il traffico di rete.

Lucchetto - Un'icona a forma di lucchetto visualizzata in un browser web indica una modalità sicura in cui le comunicazioni tra il browser e il server web sono criptate.

Patch - Una patch è un pezzo di codice software che può essere applicato dopo che il programma software è stato installato per correggere un problema con quel programma.

Penetration testing - Penetration testing (chiamato anche pen testing) è la pratica di testare un sistema informatico, una rete o un'applicazione web per trovare le vulnerabilità che un attaccante potrebbe sfruttare.

Phishing - Il phishing è un metodo per cercare di raccogliere informazioni personali utilizzando e-mail e siti web ingannevoli.

Server proxy - Un server proxy è un altro sistema di computer che serve come un hub attraverso il quale vengono elaborate le richieste di Internet.

Pre-texting - Pre-texting è l'atto di creare una narrazione fittizia o un pretesto per manipolare una vittima a rivelare informazioni sensibili.

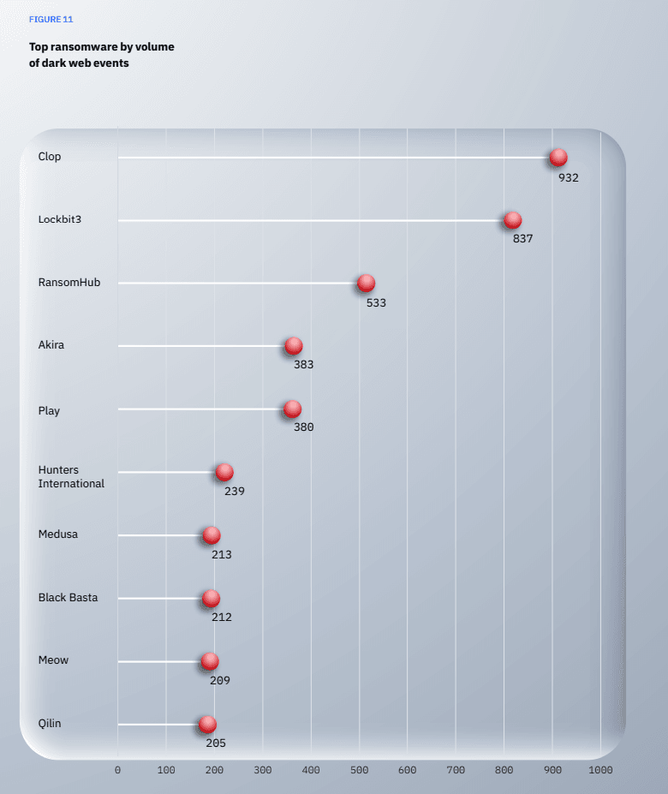

Ransomware - Un tipo di software maligno progettato per bloccare l'accesso a un sistema informatico fino al pagamento di una somma di denaro.

Rootkit - I rootkit sono un tipo di malware progettato per rimanere nascosto sul vostro computer.

Router - Un router è un pezzo di hardware di rete che permette la comunicazione tra la tua rete domestica locale e Internet.

Scam - Una truffa è un termine usato per descrivere qualsiasi attività o schema fraudolento che prende soldi o altri beni da una persona ignara.

Scareware - Scareware è un tipo di malware progettato per indurre le vittime ad acquistare e scaricare software potenzialmente pericoloso.

Security Operations Centre (SOC) - Un SOC controlla le operazioni di sicurezza di un'organizzazione per prevenire, rilevare e rispondere a qualsiasi potenziale minaccia.

Server - Un server è un programma per computer che fornisce un servizio a un altro programma per computer (e al suo utente).

Smishing - Lo smishing è un tipo di phishing che coinvolge un messaggio di testo.

Spam - Spam è uno slang comunemente usato per descrivere le e-mail spazzatura su Internet.

Software - Il software è il nome dato ai programmi che userete per eseguire compiti con il vostro computer.

Spear phishing - Lo spear phishing è un attacco di email-spoofing che ha come obiettivo un'organizzazione o un individuo specifico, alla ricerca di un accesso non autorizzato a informazioni sensibili.

Spyware - Lo spyware è un tipo di software che si installa su un dispositivo e monitora segretamente l'attività online della vittima.

Tailgating - Tailgating coinvolge qualcuno che non ha l'autenticazione adeguata che segue un dipendente in un'area riservata.

Tablet - Un tablet è un personal computer portatile senza fili con un'interfaccia touchscreen.

Traffico - Il traffico web è la quantità di dati inviati e ricevuti dai visitatori di un sito web.

Trojan - Un Trojan è anche conosciuto come cavallo di Troia. È un tipo di software maligno sviluppato dagli hacker per camuffarsi da software legittimo per ottenere l'accesso ai sistemi degli utenti target.

Autenticazione a due fattori - L'autenticazione a due fattori (2FA), spesso indicata come verifica a due passi, è un processo di sicurezza in cui l'utente fornisce due fattori di autenticazione per verificare di essere chi dice di essere.

USB - USB (Universal Serial Bus) è la connessione più popolare usata per collegare un computer a dispositivi come fotocamere digitali, stampanti, scanner e dischi rigidi esterni.

Nome utente - Un nome utente è un nome che identifica in modo univoco qualcuno su un sistema informatico.

Virus - Un virus informatico è un programma software maligno caricato sul computer di un utente senza che questi ne sia a conoscenza ed esegue azioni maligne.

VPN (Virtual Private Network) - Una rete privata virtuale ti offre privacy e anonimato online creando una rete privata da una connessione Internet pubblica. Le VPN mascherano il tuo indirizzo di protocollo Internet (IP) in modo che le tue azioni online siano virtualmente irrintracciabili.

Vulnerabilità - Una vulnerabilità si riferisce a un difetto in un sistema che può lasciarlo aperto agli attacchi.

Vishing - Il Vishing è l'equivalente telefonico del phishing. È un tentativo di truffare qualcuno al telefono per fargli consegnare informazioni private che saranno usate per il furto d'identità.

Whaling - Il whaling è una forma specifica di phishing che prende di mira dirigenti e manager d'azienda di alto profilo.

Whitehat - Gli hacker white hat eseguono test di penetrazione, testano i sistemi di sicurezza sul posto ed eseguono valutazioni di vulnerabilità per le aziende.

Worm - Un worm informatico è un programma malware che si replica per diffondersi in altri computer.

Wi-Fi - Il Wi-Fi è una struttura che permette a computer, smartphone o altri dispositivi di connettersi a Internet o di comunicare tra loro in modalità wireless all'interno di una particolare area.

Zero-Day - Zero-Day si riferisce a una vulnerabilità scoperta di recente che gli hacker possono utilizzare per attaccare i sistemi.